Ataques DDoS

¿Qué son los ataques DoS y DDoS?

DoS es un acrónimo en ingés de Denial of Service Attack, que en español es ataque de denegación de servicios, y DDoS significa Distributed Denial of Service Attack, o Ataque de denegación de servicios distribuido.

Un ataque de denegación de servicio es un tipo de ataque que tiene como objetivo evitar que un sistema, como un sitio web, servidor o red, continúe entregando su servicio de manera normal, impidiendo su uso normal por parte de usuarios legítimos.

Existen diferentes maneras de producir una denegación de servicio. Revisaremos estas formas según la capa del modelo OSI donde se concentren.

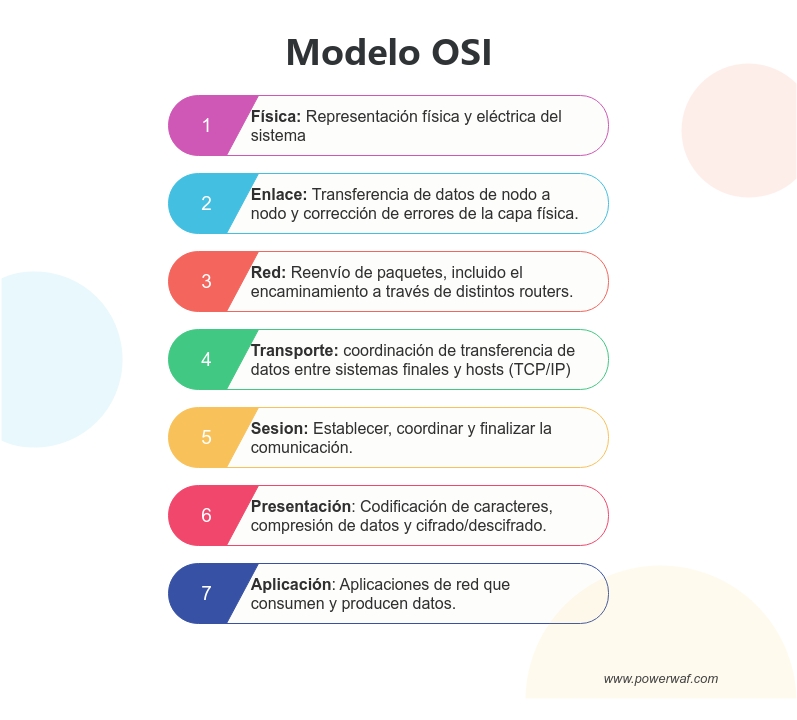

El modelo OSI

El modelo OSI (Open Systems Interconnection) es un marco conceptual utilizado para comprender las diferentes capas de la comunicación en redes. Consta de siete capas: Física, Enlace de datos, Red, Transporte, Sesión, Presentación y Aplicación.

Al examinar los ataques DDoS desde la perspectiva del modelo OSI, podemos identificar las capas específicas que son objetivo de diferentes tipos de ataques.

Aunque los ataques de denegación de servicio pueden ocurrir en cualquiera de estas capas, los más comunes son:

Ataques DDoS de capa 4

Los ataques DDoS de capa 4, también conocidos como Ataques de Capa de Transporte, se centran en explotar vulnerabilidades en la capa de Transporte del modelo OSI.

Estos ataques se dirigen principalmente a protocolos como TCP (Protocolo de Control de Transmisión) y UDP (Protocolo de Datagramas de Usuario). Al sobrecargar al sistema objetivo con una gran cantidad de solicitudes de conexión, los ataques de Nivel 4 agotan los recursos del sistema, lo que provoca interrupciones en el servicio o su completa indisponibilidad.

Ataques DDoS de capa 7

Los ataques DDoS de capa 7, también conocidos como Ataques de Capa de Aplicación, ocurren en la capa más alta del modelo OSI: la capa de Aplicación. Estos ataques se dirigen específicamente a las aplicaciones web y servicios que se ejecutan en el sistema objetivo.

Los ataques de capa 7 tienen como objetivo explotar vulnerabilidades en la forma en que las aplicaciones procesan y responden a las solicitudes de los usuarios. Al sobrecargar la capa de aplicación con solicitudes maliciosas, estos ataques pueden provocar bloqueos de aplicaciones, fugas de datos o acceso no autorizado.

Tipos de ataques DDoS

Ataques DDoS de Capa 4

Ataques de inundación SYN

Los ataques de inundación SYN se dirigen al proceso de tres pasos del protocolo TCP. El atacante satura el sistema objetivo con un gran número de paquetes SYN, abrumando los recursos del sistema. A medida que el objetivo intenta establecer una conexión enviando paquetes SYN-ACK en respuesta, el atacante no responde con el último paquete ACK, lo que resulta en que los recursos del objetivo se vean afectados esperando la finalización de la conexión.

Ataques de inundación UDP

Los ataques de inundación UDP aprovechan las vulnerabilidades del Protocolo de Datagramas de Usuario (UDP).

El atacante envía un gran volumen de paquetes UDP al sistema objetivo, saturando sus puertos UDP. Dado que UDP no requiere conexión y no requiere del establecimiento de la conexión (3-way handshake), es más fácil iniciar un ataque de inundación, agotando los recursos del sistema y causando la interrupción del servicio.

Ataques DDoS de Capa 7

Ataques HTTP Flood

Los ataques de inundación HTTP se dirigen a la capa de aplicación del modelo OSI sobrecargando el servidor web atacado con un volumen masivo de peticiones HTTP. El objetivo del atacante es agotar los recursos del servidor web del objetivo, provocando que deje de responder. Estos ataques pueden lanzarse utilizando botnets o explotando proxies HTTP vulnerables.

Ataques Slowloris

Los ataques Slowloris aprovechan la forma en que los servidores web gestionan las conexiones simultáneas. El atacante inicia múltiples conexiones al servidor objetivo pero envía la petición HTTP lentamente, manteniendo las conexiones abiertas el mayor tiempo posible. Al sobrepasar la cantidad máxima de conexiones del servidor, los ataques Slowloris pueden impedir que los usuarios legítimos accedan al servidor, provocando una denegación de servicio.

Ataques de amplificación de DNS

Los ataques de amplificación DNS aprovechan los servidores DNS vulnerables para amplificar el volumen de tráfico dirigido al sistema objetivo. El atacante envía pequeñas consultas DNS con direcciones IP de origen falsificadas a resolvedores DNS abiertos, que responden con respuestas DNS significativamente mayores. Esta técnica de amplificación permite al atacante generar un gran volumen de tráfico dirigido al objetivo, saturando sus recursos.

Ataques SSL/TLS

Los ataques SSL/TLS tienen como objetivo la capa de cifrado utilizada para proteger las comunicaciones web. Los atacantes pueden lanzar ataques DDoS basados en SSL/TLS iniciando numerosos intentos de establecimiento de conexión (handshake) SSL/TLS, agotando los recursos del servidor y causando la degradación del servicio. Estos ataques aprovechan el coste computacional asociado al establecimiento de conexiones seguras.

Conclusión

Los ataques DDoS de Capa 4, como los ataques de inundación SYN y los ataques de inundación UDP, se dirigen principalmente a las capas de red y transporte del modelo OSI. Por otro lado, los ataques DDoS de Capa 7, incluidos los ataques de inundación HTTP, los ataques Slowloris, los ataques de amplificación DNS y los ataques SSL/TLS, se centran en saturar la capa de aplicación del modelo OSI. Al comprender los diferentes tipos de ataques y las capas a las que se dirigen, las organizaciones pueden aplicar estrategias de defensa adecuadas para proteger sus redes y mitigar el impacto de los ataques DDoS.

Comprender el impacto de los ataques DDoS

Los ataques distribuidos de denegación de servicio (DDoS) pueden tener graves consecuencias para particulares, empresas e incluso redes enteras. Al saturar los recursos de un sistema objetivo y hacerlo inaccesible a los usuarios legítimos, los ataques DDoS pueden interrumpir las operaciones, causar pérdidas financieras, dañar la reputación y plantear importantes riesgos de seguridad. Es crucial comprender el impacto de los ataques DDoS para desarrollar estrategias de mitigación eficaces.

Reconocer las señales de un ataque DDoS

Detectar un ataque de denegación de servicio distribuido (DDoS) en sus primeras fases es crucial para mitigarlo eficazmente y minimizar el impacto en los sistemas objetivo. Al reconocer los signos de un ataque DDoS, las organizaciones pueden tomar medidas inmediatas para proteger sus redes y servicios. Estos son los indicadores clave a tener en cuenta:

1. Tráfico de red inusualmente alto

Un aumento repentino del tráfico de red, especialmente si excede los patrones normales o los umbrales esperados, puede ser un fuerte indicio de un ataque DDoS. Supervise regularmente los niveles de tráfico de la red y busque picos significativos o niveles anormalmente altos y sostenidos que no estén relacionados con la actividad típica de los usuarios.

2. Degradación del rendimiento del servicio

Si su red o servicios web experimentan una ralentización repentina, falta de respuesta o cortes intermitentes, podría ser señal de un ataque DDoS. Preste atención a las quejas de los usuarios, el aumento de la latencia o las caídas inexplicables en la calidad del servicio, ya que podrían indicar la presencia de un ataque en curso.

3. Imposibilidad de acceder a recursos específicos

Si ciertas páginas web, aplicaciones o servicios en línea se vuelven inaccesibles, mientras que otras partes de su red siguen funcionando, podría indicar un ataque DDoS dirigido. Los atacantes suelen centrarse en recursos o servicios específicos para interrumpir operaciones concretas o causar el máximo impacto en los sistemas objetivo.

4. Aumento de errores de red

Un aumento repentino de los errores de red, como tiempos de espera, conexiones fallidas o mensajes de error, puede indicar un posible ataque DDoS. Estos errores pueden ocurrir cuando los recursos del sistema objetivo están sobrecargados, lo que resulta en la incapacidad para manejar las solicitudes entrantes de manera efectiva.

5. Patrones inusuales en las fuentes de tráfico

Monitorizar las direcciones IP de origen del tráfico entrante puede ayudar a identificar un ataque DDoS. Busque un número significativo de solicitudes procedentes de un conjunto limitado de direcciones IP o de fuentes geográficamente dispersas de forma simultánea. Este patrón puede indicar que se está utilizando una botnet para lanzar el ataque.

6. Patrones de tráfico inusuales

Analice regularmente los patrones de tráfico de su red para detectar cualquier comportamiento anormal. Busque patrones como un elevado número de conexiones desde una única dirección IP, una distribución inusual del tamaño de los paquetes o un tráfico que no se ajuste al comportamiento típico de los usuarios. Estas anomalías pueden indicar la presencia de un ataque DDoS.

Los motivos de los ataques DDoS

Los ataques de denegación de servicio distribuidos (DDoS) son orquestados por actores maliciosos con motivos y objetivos específicos. Comprender los motivos de estos ataques puede ayudar a las organizaciones a prepararse mejor y mitigar los riesgos potenciales. Algunos motivos comunes detrás de los ataques DDoS:

Venganza y Represalias

En algunos casos, los ataques DDoS se lanzan como forma de venganza o represalia contra una persona, organización o entidad. Los atacantes pueden buscar venganza por malas acciones percibidas, conflictos personales o diferencias ideológicas. Estos ataques a menudo pretenden interrumpir las operaciones del objetivo y causar molestias o daños financieros.

Ventaja competitiva

Los ataques DDoS pueden estar motivados por el deseo de obtener una ventaja competitiva en el panorama empresarial. Los competidores o adversarios pueden lanzar ataques DDoS contra una organización rival para interrumpir sus servicios, empañar su reputación o ganar ventaja en el mercado. Al hacer inaccesibles el sitio web o los servicios de un competidor, los atacantes pretenden desviar clientes hacia sus propias ofertas.

Motivaciones ideológicas o políticas

Algunos ataques DDoS tienen motivaciones políticas o ideológicas. Los grupos o individuos hacktivistas pueden atacar a organizaciones o entidades gubernamentales para expresar su disconformidad, promover una agenda específica o protestar contra injusticias percibidas. Estos ataques se dirigen a menudo a objetivos de alto perfil para atraer la atención de los medios de comunicación y sensibilizar sobre determinadas cuestiones sociales o políticas.

Ganancia financiera

Los ataques DDoS también pueden tener una motivación económica. Los atacantes pueden lanzar ataques DDoS contra empresas en línea o instituciones financieras con la intención de interrumpir sus operaciones y extorsionar a cambio de detener el ataque. Además, los atacantes pueden atacar organizaciones para crear distracciones mientras llevan a cabo otras actividades cibercriminales, como violaciones de datos o fraude.

Ciberguerra y ataques patrocinados por el Estado

Los estados-nación y los actores patrocinados por el estado pueden emplear ataques DDoS como parte de estrategias de guerra cibernética. Estos ataques tienen como objetivo interrumpir infraestructuras críticas, sistemas gubernamentales o redes militares de naciones rivales. Los ataques DDoS patrocinados por el Estado pueden causar daños económicos significativos, desestabilización política o comprometer la seguridad nacional.

Pruebas o diversión

En algunos casos, los ataques DDoS pueden realizarse como mecanismo de prueba o táctica de distracción. Los atacantes pueden lanzar ataques DDoS a pequeña escala para evaluar las defensas del objetivo, identificar vulnerabilidades o distraer a los equipos de seguridad mientras llevan a cabo ciberataques más sofisticados, como el robo de datos o la infiltración en la red.

Los ataques DDoS o Denegación de Servicio Distribuida son ilegales en muchos países, incluidos Estados Unidos y la Unión Europea. Incluso si el ataque se origina en otro país, la víctima puede presentar cargos y el atacante puede ser procesado en virtud de la legislación local o internacional. Los ataques DDoS pueden causar daños importantes a particulares y empresas.

Pasos para proteger su red de ataques DDoS

Proteger su red contra ataques de denegación de servicio distribuidos (DDoS) es crucial para mantener la disponibilidad e integridad de sus servicios en línea. La aplicación de medidas de mitigación eficaces puede ayudar a minimizar el impacto de estos ataques. He aquí algunos pasos para proteger su red de ataques DDoS:

Realice evaluaciones de riesgos periódicas

Realice una evaluación de riesgos exhaustiva para identificar vulnerabilidades en su infraestructura de red. Valore el impacto potencial de un ataque DDoS en su organización y evalúe la eficacia de sus medidas de seguridad actuales. Esta evaluación le ayudará a priorizar sus esfuerzos y asignar los recursos de manera eficaz.

Implementar la supervisión del tráfico de red

Implemente sólidas herramientas de monitorización de red para supervisar continuamente el tráfico de su red. Esto le permitirá detectar patrones inusuales, picos de tráfico o anomalías que puedan indicar un ataque DDoS. Las herramientas de supervisión pueden proporcionar información valiosa sobre el estado de su red y ayudarle a identificar posibles ataques en una fase temprana.

PowerWAF ofrece a los clientes de planes infraestructura un sistema de monitorización en tiempo real basado en web listo para usar.

Utilizar filtrado de tráfico y limitación de velocidad

Implemente mecanismos de filtrado de tráfico para filtrar el tráfico malicioso y reducir el impacto de los ataques DDoS. Configure medidas de limitación de velocidad para restringir el número de peticiones procedentes de direcciones IP individuales o limitar el tráfico en función de umbrales predefinidos. Estas medidas pueden ayudar a mitigar el impacto de los ataques volumétricos y evitar el agotamiento de los recursos.

Emplear balanceadores de carga y redundancia

Distribuya el tráfico entrante entre varios servidores utilizando equilibradores de carga. El balanceo de carga ayuda a distribuir la carga de trabajo, haciendo más difícil que los atacantes saturen un único servidor. Además, establezca redundancia replicando los recursos y servicios críticos en varios servidores o centros de datos. Esto garantiza que si un servidor o centro de datos se ve afectado por un ataque DDoS, sus servicios seguirán estando disponibles.

Despliegue un cortafuegos de aplicaciones Web (WAF)

Considere utilizar un Firewall de Aplicaciones Web (WAF) como PowerWAF para proteger su red de ataques DDoS. Un WAF actúa como una barrera entre sus aplicaciones web y los posibles atacantes, filtrando el tráfico malicioso y bloqueando las peticiones sospechosas. PowerWAF, con sus avanzadas funciones de seguridad y capacidades inteligentes de detección de amenazas, puede mitigar eficazmente los ataques DDoS y proporcionar una capa adicional de protección para sus aplicaciones web. Conozca como el WAF PowerWAF puede proteger los sitios de su organización.

Implementar servicios de mitigación DDoS

Contrate a un proveedor de servicios de mitigación DDoS fiable para beneficiarse de su experiencia y herramientas especializadas. Estos servicios emplean técnicas avanzadas, como la depuración y la desviación del tráfico, para identificar y mitigar los ataques DDoS en tiempo real. Los servicios de mitigación DDoS pueden ayudar a garantizar que su red siga siendo resistente y que sus servicios sean accesibles durante un ataque.

Desarrolle un plan de respuesta a incidentes

Cree un plan integral de respuesta a incidentes que describa los pasos a seguir en caso de ataque DDoS. Establezca funciones y responsabilidades claras para su equipo de respuesta a incidentes, defina los canales de comunicación y practique los procedimientos de respuesta mediante simulacros y ejercicios periódicos. Un plan de respuesta a incidentes bien preparado permite una respuesta rápida y coordinada para minimizar el impacto de un ataque.

PowerWAF ha sido utilizado con éxito por las Agencias Nacionales de Ciberseguridad para proteger contra ataques DDoS contra sitios gubernamentales. Más información sobre Protección DDoS PowerWAF